Rapport d'incidentDocument confidentiel du Ministère de la Guerre

Rapport d'incidentDocument confidentiel du Ministère de la Guerre

Niveau d'accréditation minimum: Classe A (non protégé)

Note: Ce document a été déclassifié par le Président de la République, Michel Lucas Duval, chef de l'État de la République de Lermandie, en vertu du Code des Archives Républicaines du 02/05/1910. Il peut donc être consulté librement, sans nécessité d’accréditation.

Rapport d'incident du 22/10/2016Date de publication: 05/12/2016

Auteurs: • Colonel George Miller, Armée de Terre, responsable du Centre de Contrôle Interarmées (CCI)

• Département sécuritaire du Service informatique, Ministère de la Guerre

• Agence de la Sécurité Extérieure (A.S.E.)

Contributeurs secondaires:• Département d’ingénierie de l’A.R.D.L.

I/ ContexteLors de diverses patrouilles et exercices quotidiens menés par l’Armée de l’Air, une

rupture de communication a été constatée sur les satellites administrés par Agence Spatiale des Nations Aleuciennes (ASNA) utilisé par les Forces Armées Lermandiennes, nuisant temporairement à la capacité militaire de la République de Lermandie.

II/ Analyse techniqueD'après les différents services mobilisés, cette rupture ne résulte pas d'une défaillance humaine ou matérielle interne, mais d'une attaque virale dans un serveur hors juridiction de la République de Lermandie, provoquant une panne temporaire des satellites.

En effet, étant donné que les fonctions des satellites non liées aux communications ne sont pas accessibles aux États utilisateurs, la cause la plus probable serait l’implantation d’un virus informatique dans les serveurs du Centre de Contrôle de Kopip administrés par l’Agence Spatiale des Nations Aleuciennes (ASNA).

Selon les données analysées avant l’interruption à 6h02 (HMK 3), les techniciens ont conclu que cette attaque visait uniquement les infrastructures spatiales dans le but de perturber temporairement les communications.

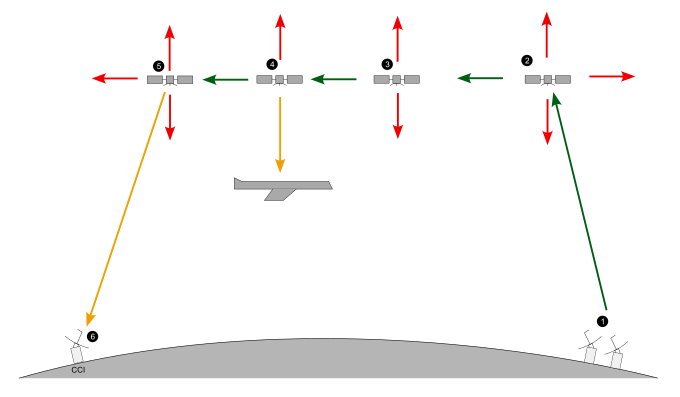

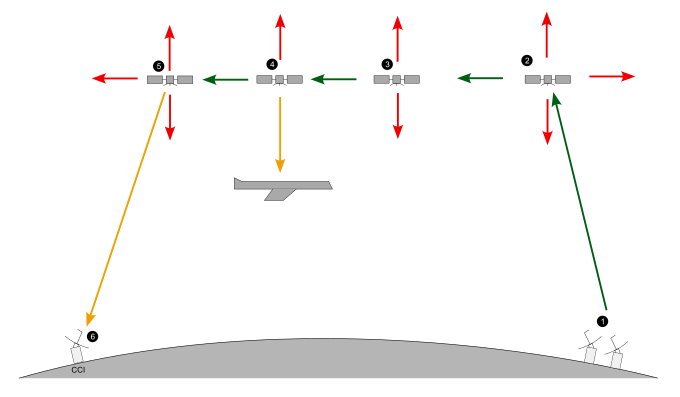

Voici hypothétiquement le schéma de l'attaque:

illustration hypothétique de l'attaqueExplication du Schéma a écrit :Etape 1 (initiale-hypohtèse): Le serveur principal de l'ASNA au Centre de Contrôle de Kopip est infecté. Ce dernier commence à émettre des paquets de données corrompues, contenant un virus informatique, transmis par faisceau hertzien

illustration hypothétique de l'attaqueExplication du Schéma a écrit :Etape 1 (initiale-hypohtèse): Le serveur principal de l'ASNA au Centre de Contrôle de Kopip est infecté. Ce dernier commence à émettre des paquets de données corrompues, contenant un virus informatique, transmis par faisceau hertzien

Etape 2 (hypothèse): Un premier satellite ASNA reçoit le paquet compromis. Il le traite puis le transmet dans toutes les directions jusqu’à identifier une cible. Une fois une cible trouvée, le paquet est transmis, ce qui désactive le satellite émetteur.

Etape 3 (hypothèse): Un deuxième satellite reçoit à son tour le paquet corrompu, le traite, puis le diffuse à nouveau dans toutes les directions à la recherche d'une nouvelle cible.

Etape 4 (confirmer): Le troisième satellite transmet le paquet compromis, qui atteint cette fois un aéronef de l’Armée de l’Air connecté au réseau satellitaire. Cependant, n’étant pas une cible privilégié, le virus ne compromet que les communications satellitaires, sans affecter le système embarqué de l’aéronef.

Etape 5 (confirmer): Le quatrième satellite diffuse le paquet corrompu, qui atteint cette fois une installation terrestre (tel que le CCI du Ministère de la Guerre) )des Forces Armées Lermandienne reliée au réseau ASNA. Comme dans le cas précédent, cette cible n’étant pas prioritaire, l’attaque altère uniquement les fonctions de communication satellitaire, sans compromettre l’intégrité locale du système.Concernant l'analyse du paquet, étant donnée l'application du Protocole TCP/IP, nos supports informatique n'acquérir que les paquet de type SYN puisque le matériel militaire lermandienne ne fut pas la cible de l'attaque. Donc ces dernier n'étant pas ciblé ne peuvent établir une connection vers l'origine du signal (SYN-ACK) Par conséquent, il nous est impossible d'observer le paquet contenant le virus qui devrait être contenu dans le paquet de type ACK.

Schéma de l'établissement d'une connexion TCP

Schéma de l'établissement d'une connexion TCPPour conclure sur le fonction de l'attaque, le virus semble avoir un comportement de propagation ciblée tel que le matériel de communication satellitaire, ne compromettant que certains systèmes, mais entraînant une déstabilisation des relais satellitaires et des perturbations dans les communications militaires.

De plus, le paquet compromis contenant le virus informatique utilise le Protocole TCP/IP, permettant un identification et une confirmation de la cible avec la transmission, permettant une détection illustrer par les Logs inspecter par les techniciens.

Néanmoins, l'accessibilité du rapport d'incident du Centre de Contrôle de Kopip permettrait d'identifier la nature technique du virus informatique, permettant de mieux comprendre les objectifs de l'adversaire.

En cas de tentative d'intrusion sur les systèmes militaires lermandiens, ceux-ci restent protégés par le PROTOCOLE RCML (Réseau de Communication Militaire Lermandien), incompatible avec le protocole Internet classique (IPv4 et IPv6) dans la condition ou un protocole n'applique pas une traduction directement sur la carte réseau.

III/ Analyse situationnelleCompte tenu de la date et de l’heure de l’attaque informatique, l’A.S.E. estime qu’il existe une forte coïncidence avec l’agression perpétrée contre un convoi de la Marine Fédérale Westalienne.

Selon un entretien avec les représentants de la Federal Intelligence Coordination Agency, une agence de renseignement westalienne, l’implication de la Fédération de Stérus ne peut être exclue, compte tenu des tensions orchestrées récemment par ce gouvernement à l’égard de la Grande République de Westalia.

De plus, l'administration de ASNA a émis le jour de l'incident un

communiqué confirmant une cyberattaque sur ces infrastructures suite à une mise à jour matériel.

IV/ RecommandationsPour réduire la vulnérabilité face à ce type d’attaque, les autorités étatiques sont invitées à :

• Mettre en œuvre des mesures de sauvegarde renforcées afin de préserver l’efficacité opérationnelle des forces armées.

• Retirer totalement la participation militaire lermandienne du programme spatial coordonné par l’A.R.D.L. au sein de l’ASNA.

• Investir dans un programme militaire indépendant destiné à garantir la sécurité des infrastructures souveraines de l'État.