Mais la protection que notre chère Révolution manque par-dessus tout et que nous devons absolument mettre en place, c'est la protection clandestine. Celle-ci regroupe l'ensemble des types de protection précédemment cités. Militairement, nous avons besoin des informations confidentielles de nos ennemis pour frapper là où ils ne s'y attendent pas. Nous devons faire en sorte que la menace plane en permanence sur eux, que ce soit de notre part quand la situation le permet, soit par un tiers qui se doit d'organiser un récit officiel dans lequel les États étrangers seront empêtrés. Une fois leur tranquillité ou leur sécurité bouleversée, le bouquet final pourra venir d'une Révolution généreuse avec les justes ou au contraire punitive avec les traîtres à l’Humanité qui imposera sa volonté par la force de la plume. Et en dernier recours, par le fer et le sang. Pour mener à bien cette mission à tâches multiples, il nous faut une organisation unificatrice qui regroupe l’ensemble des domaines que nous venons de citer, une agence de renseignements qui rassemble à la fois des objectifs civils, militaires et diplomatiques réunis sous la figure révolutionnaire qui auraient le pouvoir total sur cette organisation qui agirait comme la lame secrète de la Révolution Internationale, sa tentacule clandestine qui gangrène les nations capitalistes de l’intérieur, élimine en silence les ennemis gênants de la Révolution et conserve les secrets les plus importants du gouvernement fédéral auquel ni nos ennemis ni notre population ne doivent avoir accès. Le Service de Renseignements Révolutionnaire est né.

Le couteau suisse de la Révolution :

Espionnage (diplomatique, militaire, économique, technologique, industriel, etc.), contre-espionnage, diplomatie secrète (avec des pays officiellement ennemis ou avec des organisations antigouvernementales), sauvetage des militants socialistes à l’étranger, soutien à l’industrie de la défense, subversion dans les pays étrangers. Bref, comme vous l’aurez compris, le SRR tient sa force de part sa grande polyvalence et dans les efforts employés par les mesures du SRR pour rendre ces domaines d’activités fortement maîtrisés par le personnel du SRR. Ainsi, la structure initiale que le SRR va prendre en compte plusieurs branches différentes (avec pour quartier général Mistohir) qui s’organisent sous forme de grands départements opérationnels que sont : SRI (Service de Récolte des Informations, un des plus importants départements chargés du recueil de renseignements à l’étranger et au sein des organisations étatiques adverses), SETR (Service d’Ecoute en Temps Réel, en charge des mises sur écoute, des filiatures, des cambriolages et autres pratiques secrètes liées à des opérations illégales à l’étranger ou sur le sol national), Groupe d’Intervention (se charge des opérations paramilitaires, des sabotages ou encore des assassinats ciblés ainsi que toute forme de violence subversive sur le plan politique, économique ou diplomatique), GRI (Groupe de Recherche Intérieur, en charge d’analyser et de collecter toutes les informations sur le sol fédéral, il se spécialise également dans les opérations de répression politique face aux forces subversives sur le sol fédéral et s’assure également des opérations de guerre psychologique), le SAP (Service d’Action Politique qui sert justement aux actions politiques subversives ainsi que les opérations de liaison avec les services de renseignements de pays étrangers que ce soit la coopération ou l’infiltration de ces derniers) et le GPE (Groupe de Protection à l’Etranger qui se charge de la protection et de la sécurité des citoyens fédéraux à l’international). A cela, on rajoute les départements de supports : services de DRH, comptabilité, entraînement, technologie, recherche, administration, etc.

Quant à l’organigramme du SRR, en passant de haut en bas, on peut déjà citer le directeur qui est nommé au sein des forces armées. Généralement, le directeur décide des lignes directrices principales indépendamment des décisions fédérales. Ainsi, lorsque le Commissaire à la Guerre ne donne pas d’ordre direct sur des sujets bien précis, la direction du SRR est laissé en libre cours au directeur qui est adroitement choisi parmi les plus loyaux des forces armées même si des programmes spéciaux seront accordés au sein des écoles militaires pour permettre l’éligibilité au poste de directeur du SRR. Notez simplement que le directeur dispose de la plupart des pouvoirs de décisions de l’organisation en dehors du Commissaire à la Guerre lui-même. Il est pisté par un contrôleur interne, généralement un autre Commissaire du gouvernement désigné par le Président de la Fédération pour jouer la tâche du contrôleur en s’assurant de la loyauté du directeur d’une part et mettant au courant le gouvernement fédéral des programmes mis en place par le directeur au sein du SRR. Plus bas dans la hiérarchie (le contrôleur interne dispose d’une autorité égale à celui du directeur, il n’est pas impacté par ses décisions), on retrouve le responsable adjoint de l’activation des forces (RAAF) qui se charge de la coordination des départements opérationnels que nous venons de voir et est le chef du département des techniques opérationnelles qui se charge généralement de la logistique et de l’équipement des missions des autres départements opérationnels. A noter que des départements comme le GRI, le Groupe d’Intervention et le SAP avec un GRI qui est divisée en cinq branches (Guerre psychologique, gestion des prisonniers de guerre, branche des armes non conventionnelles, activités de sabotage et répression interne) et un SAP qui se divise en autant de délégations et d’équipes, le service étant très décentralisé même si chaque équipe ou délégation obéit aux ordres du chef de groupe continental (CGC) qui sont disposés dans des zones géographiques spécifiques (Eurysie, Aleucie, Nazum, Paltoterra, Afarée). Enfin, le Groupe d’Intervention est divisé entre le service de renseignement militaire, les groupes dissimulés dans les pays bases (pays désignés comme les entrées sous couverture vers les pays cibles), les unités militaires spéciales, les unités paramilitaires directes ou affiliées à l’organisation et enfin les agents intégrés dans les pays cibles. Plus haut dans l’organigramme, à l’autorité similaire que celle du RAAF, on trouve l’assemblée des responsables d’unités qui regroupe les hauts responsables mais aussi les responsables de chaque département opérationnel ou de support et qui est le principal organe de gestion de l’organisation et de récupération des données vers une utilisation concrète de celles-ci en décisions de la part du directeur. Ensuite, on trouve le responsable de la constitution des forces (RCF) qui gère la totalité des départements de support qui se divisent entre le département des ressources humaines et des finances, le département de coordination des opérations (supervisé en seconde main par le contrôleur interne), le département de sécurité (dirigé par un chef de la sécurité du SRR qui s’assure de la sécurité des infrastructures de l’organisation et du personnel du SRR sur le sol fédéral), le département de recherche, le département de formation et enfin le département de technologie et de matériel d’espionnage. Notez cependant que sur le plan gouvernemental, le SRR fait partie d’un comité de direction du renseignement (CDR) qui regroupe le Président de la Fédération (même si rarement présent), le directeur du SRR, le contrôleur interne, le directeur des renseignements militaires de l’Armée Rouge, le Commissaire à la Guerre et le Commissaire à la Sécurité même si selon le sujet discuté, certains membres ne sont pas concernés et n’ont donc pas toujours l’autorisation d’accéder au comité sauf quand le sujet discuté entre dans leur domaine de compétences.

Recrutement :

En soit, le recrutement de l’organisation se base sur des sources humaines très simples. En effet, contrairement à une organisation administrative standard, une agence de renseignements choisit scrupuleusement ses sources de recrutement, elle n’émet aucune campagne de recrutement. Elle fait un procédé de cas par cas extrême où chaque individu est trié adroitement par le personnel des ressources humaines. Ainsi, si le personnel administratif du SRR sera recruté sur des procédés de recrutement très simples (compétences administratives, formation professionnelle et loyauté politique) pour permettre le recrutement d’environ 2000 personnes dans l’administration, le personnel des départements opérationnels seront soumis à une véritable sélection naturelle digne de ce nom.

Ce qui compte le plus, de prime abord, c’est la qualité, l’éducation et le dévouement ainsi que le niveau d’attachement à l’Etat qui doit être examiné. En soit, comme dirait un dicton : il est facile de trouver des gens qui mourront pour vous mais il est bien plus difficile de trouver ceux qui souffriront, endureront et gagneront pour vous. Pour cela, pour la première génération des agents du SRR, nous allons mener une campagne de recherche intensive au sein des forces armées tout d’abord, notamment au sein des familles réputées révolutionnaires, des anciens de la Stevka (la police secrète de la Couronne estalienne) ou des personnes réputées pour avoir lutté contre la dictature militaire de Rudaviak durant la Révolution de Novembre ou durant les mois de Septembre-Octobre 2013. Retrouver, informer et recruter, c’est un travail administratif très long qui nécessite de la rigueur administrative mais qui est réalisable. Le SRR dispose de sa propre fiche de cas à exploiter et de domaines de personnel à analyser pour en tirer les éléments probables ainsi que les groupes à éviter. Ainsi, on recherche dans les rangs de l’armée ou dans les familles révolutionnaires ou militaires, dans les populations déplacées au sein de notre pays et aux frontières avec les autres Etats. De même, les premiers agents recrutés seront disposés au sein du GRI en première priorité afin de les positionner dans les grandes villes et dans les lieux stratégiques que ce soit les infrastructures, les bases militaires, les bâtiments publics, etc. Le but de ces agents est de s’inclure dans le paysage local, de faire connaissance avec la population et surtout de récupérer des informations que ce soit sur les individus auquel l’agent estimera bon de récolter des informations mais surtout dans le but de lister tous les informateurs probables que le SRR pourrait utiliser pour débusquer les agents étrangers ou les rebelles anti-socialistes et capitalistes. En bref, au milieu de la population, une somme considérable d’informateurs aux liens très disparates sera mise en place comme un réseau de tissage de contre-espionnage, pour l’instant un peu sommaire mais qui sera suffisamment efficace pour détecter les menaces étrangères et les subversifs.

Ce réseau d’informateurs n’aura aucun lien interne, les informateurs ne se connaissent pas entre eux et disposent d’un accès aux informations très limité, ces derniers ne connaissent pas l’identité réelle de leurs agents et n’ont qu’un statut dit “Observateur Révolutionnaire” de manière officieuse, c’est-à-dire qu’ils ne savent pas que c’est le SRR qui les engagent mais ils savent simplement que leur rôle est au service de la Révolution. En échange, ces derniers reçoivent une majoration de 8% sur leur solde méritoire graduée et si ces derniers sont au chômage, à la totalité de leur dernière solde et reçoivent notamment des avantages pour accéder à des grandes écoles publiques, pour rentrer dans la police ou l’armée.

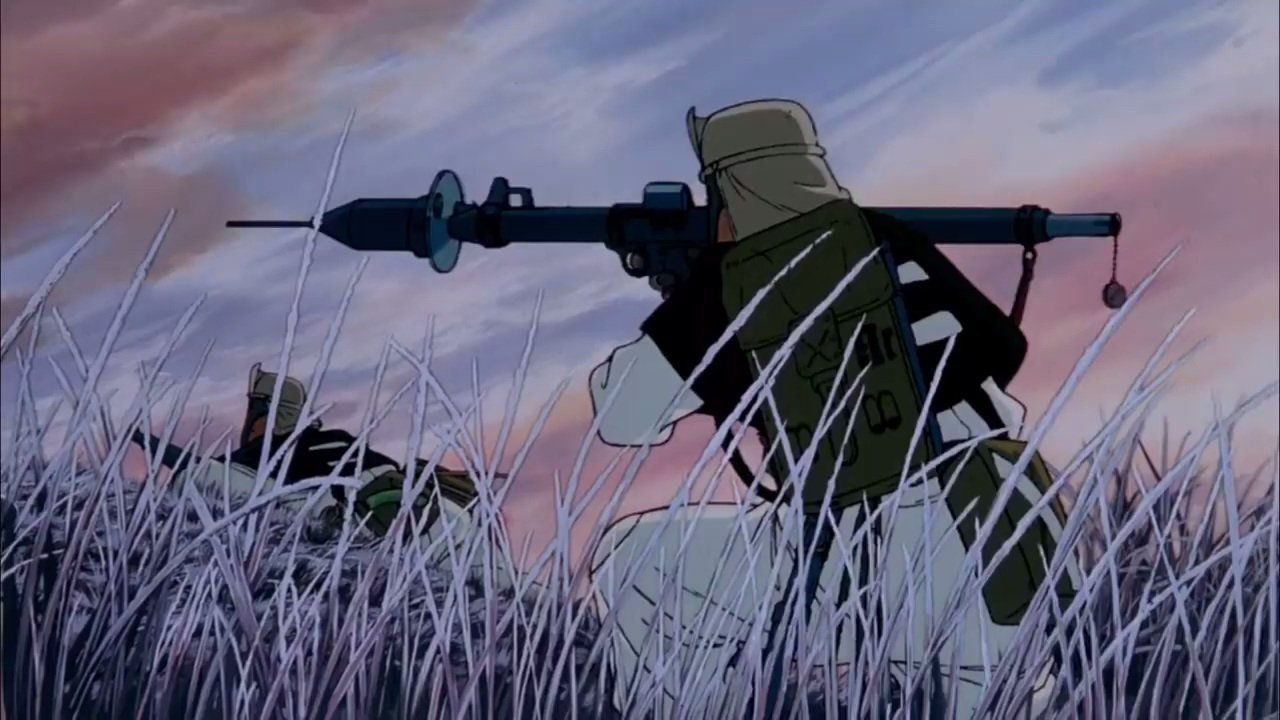

Enfin, notez qu’au sein même des possibles recrues de l’Armée Rouge, le SRR va aborder parmi eux les recrues les plus compétentes en termes de maîtrise des armes et des capacités physiques et mentales ainsi que la loyauté sans égard de ces recrues envers la Révolution. Ces hommes, au nombre de 200, seront désignés dans le Groupe d’Intervention qui constitue ici sa première force spéciale, la Force Alpha qui regroupe plusieurs équipes basées dans toute la Fédération pour mener des interventions qui seront pour le moment cantonnées au rôle de forces spéciales policières (traques, libérations d’otages, perquisitions violentes, élimination des opposants politiques, escortes de VIP et renseignements militaires).

Enfin, notez que le SRR met sur la table un programme budgétaire dans le recrutement de ce que l’organisation appelle les “enfants espions”. Le principe d’un tel programme est simple et fonctionne sur deux plans : le plan intérieur et le plan extérieur. Sur le plan intérieur, le programme consiste à repérer les surdoués, les enfants de militaires ou les adolescents avec une excellente condition physique ou de très bonnes capacités d’analyse pour les faire intégrer dans des programmes parallèles visant à leur faire pourvoir un poste dans un des départements du SRR une fois devenus adultes. Sur le long terme, ça offre au SRR une main d’oeuvre de qualité permanente même si cela demande un certain investissement de départ, ça permet notamment au SRR d’entraîner son personnel depuis son plus jeune âge et d’avoir, une fois l’âge adulte atteint, un personnel hautement qualifié dans les tâches qu’on lui confiera car ce sont des tâches qu’on lui a appris durant la grande majorité de sa vie. Là où les autres services disposeront d’un personnel qui pourra certes être très bons mais qui aura du personnel qui fut généralement détourné de leurs domaines de compétences d’origine pour être affilié dans une branche auquel certaines compétences acquises s’adaptent mal au monde du renseignement ; dans le cas du SRR, le service disposera en définitive de son propre programme de recrutement infantile. Sur le plan extérieur, le SRR va mener une large opération à échelle internationale pour recruter les jeunes enfants démunis : les orphelins, les enfants vivant dans de rudes conditions, les enfants d’opposants politiques, des enfants de minorités religieuses ou ethniques discriminées ou ayant perdus leurs parents à cause du régime en place ou de politiques gouvernementales particulières. Bref, les oubliés de la société de ces nations. Le but est simplement de les recruter et de les entraîner à leur tour avec des justificatifs en fonction de leur situation personnelle : confort financier, aides financières à la famille, vengeance contre le régime en place (pays amis ou ennemis par ailleurs). Bref, le but est de semer une graine destructrice dans chacune des nations de ce monde en disposant d’agents locaux, dormants, attendant que le SRR leur confie des ordres. Indissociables du reste de la population, passifs et essayant d’atteindre des postes importants dans l’administration publique, la police, l’armée, la sécurité douanière, dans les grandes entreprises du pays ou dans le marché financier et boursier de ces pays dans l’objectif de disposer sur le long terme d’agents dormants dans des postes haut placés dans lesquels la Fédération pourra interagir pour mener la discorde au sein des rangs étrangers. Impossible à discerner étant donné qu’ils sont complètement issus de la population du pays en question, parlent parfaitement la langue locale : seuls ceux qui ont étés oubliés par l’administration dans le recensement seront rapatriés au sein de la Fédération pour être entraînés plus sérieusement encore. Ce programme est mondial et se déroulera dès le début de l’année 2014.

Pour les infrastructures, au-delà du quartier général, le gouvernement fédéral va investir dans la mise en place de six centres de formations dans la Fédération, isolés dans des zones rurales peu peuplées ou dans des zones géographiquement difficiles d’accès déjà pour la confidentialité de ces sites. Ces centres sont confidentiels, les périmètres à cinq kilomètres aux alentours ainsi que les lieux d’observation lointains potentiels sont interdits d’accès et gardés par l’Armée Rouge directement. Notons aussi la construction de deux centres de coordination souterrains dans lesquels la plupart des opérations clandestines sont décidées, où les informations sont récoltées, envoyées, analysées et stockées et où se situe l’arsenal militaire de l’organisation. Ce sont des zones strictement secrètes, interdites au public, les gardes ayant pour ordre de tirer à vue si nécessaire.

La Sainte Technologie :

Parmi les nombreuses priorités que le SRR doit gérer, on retrouve notamment la technologie de renseignement. Cette priorité est principalement celle des départements de recherche et le département de technologie et de matériel d’espionnage. Ces deux départements sont étroitement liés déjà car ils partagent un même ensemble de ressources humaines basées autour d’analystes, de technologies et de collecteurs de renseignement qui peuvent parfois être membre des deux départements en même temps. Généralement, le département de recherche est surtout un département de rétro-ingénierie, se devant d’analyser les technologies récupérées à l’étranger pour les exploiter et les réutiliser même si le département est également en capacité d’analyser les technologies révolutionnaires afin de comprendre par exemple leurs défauts. Sur ce dernier point, elle ne fait que mettre en évidence l’ébauche des défauts et adaptations possibles mais n’applique aucun travail concret, uniquement de la recherche, de la réflexion et de la constatation purement scientifique. C’est au département de technologie et de matériel d’espionnage d’appliquer la théorie à la pratique : ainsi, c’est le département qui fournit les équipements et armes spéciales du SRR qui élabore généralement des prototypes dont l’utilité est spécifique à des conditions bien précises qui font que l’Armée Rouge ou les entreprises d'Etat liées à la défense n’ont aucun intérêt à développer ce type de variantes mais sur le moment, le département de technologie, lui, il le fait et stocke ses idées et ses créations dont la base de données et l’expérience acquise peut ensuite aider l’armée mais aussi les entreprises de la défense à innover si le département est autorisé à publier ses recherches aux entreprises d’Etat, c’est un plus considérable pour l’innovation de la défense dans la Fédération car les entreprises d’Etat peut aussi compter sur une source d’informations unique issues d’idées d’improvisations qui peuvent pousser à la réflexion et à la conception de nouveaux produits qu’ils soient civils ou militaires d’ailleurs.

La formation même du personnel est adaptée aux missions de ces deux départements. Les analystes doivent remplir des conditions de compétences en terme de transformation des informations brutes en synthèses compréhensibles qui permettent de comprendre les tenants et les aboutissants d’un fait particulier ou d’une information et de ce qui peut en découler, fournissant des informations supplémentaires sur les informations réalisées par la Fédération dans le cadre du SRR Les technologues sont généralement des professionnels des sciences, de la technologie, de l’ingénierie ou des mathématiques qui se doivent d’établir des exigences en termes d’ingénierie, de conception, de développement, de tests et de résultats d’opérations sur le terrain. Enfin, les collecteurs de renseignements sont généralement d’anciens militaires, d’anciens employés de coopératives spécialisées dans des domaines de compétences qui intéressent le SRR et qui fournissent toutes les informations nécessaires pour la compréhension du reste du personnel, les impacts économiques, militaires, financiers ou techniques de chaque décision des deux départements et les possibles obstacles auquel les technologues et les analystes peuvent avoir dans leurs objectifs de développement.

Encadrement de la loi :

Il est évident qu’une telle organisation clandestine peut s’avérer puissante et agir comme une cinquième colonne voir s’opposer directement aux directives de l’Etat. Tout comme une armée qui n’est pas encadrée par la loi, une agence de renseignements peu encadrée peut mener au désastre politique ou à la destruction du modèle sociétal de notre nation. Nous devons donc permettre la montée en puissance de cette agence sans compromettre notre propre souveraineté sur celle-ci, auquel cas le pouvoir se déplacera-t-il au sein de cette même agence. Ainsi, la justice anarchiste va s’organiser pour encadrer les actions du SRR (de manière confidentielle mais qui pourra être rendue par des organes judiciaires indépendants de l’Etat si elle le juge nécessaire). Ainsi, l’encadrement du SRR sur le plan législatif sera assuré par la Haute Direction des Services (secrétariat dépendant de la Commission à la Sécurité chargé de surveiller les activités du SRR et de l’Armée Rouge), le gouvernement fédéral, des délégations choisies du Congrès, la Commission des Opérations Subversives (créée pour l’occasion pour permettre aux délégués du Congrès d’avoir un droit de regard exclusif sur les activités du SRR) et le Comité d’Expertise du Renseignement (regroupant un grand nombre d’experts privés triés sur le volet et à qui on présentera des cas spécifiques pour disposer de leur avis d’expertise mais sans leur donner un quelconque pouvoir de décision ou un tableau global des activités du SRR). La Cour Suprême disposera d’une commission judiciaire qui devra admettre les mandats de surveillance de listes de sujets du Président de la Fédération, sous justification, pour s’assurer que le SRR ne viole pas la loi fédérale. Ces mandats légifèrent sur les limites des respects des droits des sujets concernés en terme de légalité, de propriété, d’efficacité, d’efficience et des méthodes employées (le gouvernement fédéral peut cependant revenir sur un refus de mandater de la part de la Cour si cela relève d’une affaire de sécurité de la Fédération dans son ensemble). La surveillance est inscrite désormais dans la loi fédérale comme une activité ex ante, continue et ex post, celle-ci devant s’appliquer avant, pendant et après la surveillance de l’individu concerné.

Intelligence économique :

L’intelligence économique est un facteur également important qui permet à la Fédération d’avoir un avantage indéniable sur le reste des autres puissances capitalistes. Ainsi, indépendamment du SRR, la Commission aux Finances va disposer de son propre service de renseignements économiques, le GRDE (Groupe de Récupération des Données Economiques) avec environ 1800 personnes incluses dedans. Le but du GRDE est d’abord de mener une popularisation dans les instituts académiques et universitaires de la matière de l’intelligence économique, formant les futurs ingénieurs, entrepreneurs et commerçants à toujours prendre en compte l’information comme centre de leurs démarches entrepreneuriales, notamment durant l’internationalisation de leur production. Localisés à l’intérieur du personnel diplomatique, dans les coopératives ou disposant de leurs propres agents au sein des grandes entreprises étrangères des pays capitalistes, le GRDE cherche certes à conseiller les coopératives luttant contre les entreprises privées adverses dans leur internationalisation par la formation de leur personnel et des cadres de la direction de ces entreprises aux thématiques liées à une internationalisation de leur entreprise et des marchés macroéconomiques visés mais également pour fournir des informations exclusives, le GRDE devant corrompre quelques salariés des entreprises concurrentes ou des ministères à caractère économique des pays concernés pour être tenus au courant des projets de ces entreprises ou des prochaines lois économiques prévues dans le pays concerné, donnant une longueur d’avance aux coopératives qui, grâce à cette asymétrie d’informations, disposent toujours d’un coup d’avance sur leurs concurrents étrangers et pourront à terme leur faire de la concurrence déloyale, participant davantage à la domination économique fédérale sur les pays étrangers et permettant de renforcer davantage les coopératives dans leur propre croissance. C’est du gagnant-gagnant pour l’Etat et pour les coopératives qui, déjà avec le système néo-anarchiste, sont complètement loyaux au gouvernement fédéral étant donné que c’est pleinement dans leur intérêt de coopérer pleinement avec la Fédération qui sait faire des coopératives une partie prenante importante dans ses prises de décisions tout en récompensant désormais ces coopératives par des informations importantes qui fournissent un avantage concurrentiel indéniable à ces coopératives. Il peut également arriver que la Fédération décide de s’allier avec de grandes entreprises privées étrangères pour faire couler une autre entreprise ou un secteur économique national tout entier en échange de compensations égales dans la Fédération sous certaines conditions : corruption des cadres de la direction ou promesses de plus grandes libertés d’exploitation du pays concerné, conclu, fin.